btc挖矿内核

众所周知 以太经典是一种独立的加密货币 英文名称是Ethereum Classic 简称ETC 是由以太经典团队于2016年7月20日研发的 每产生一个新的区块需要60秒 以太经典的货币总量是2.3亿。下面小编来给大家讲解下以太经典etc挖矿算法。

以太经典是什么算法?以太经典的核心算法是POS。

以太经典(ETC)是从以太坊中分叉出来的两条链 以太经典保留了以太坊的代码规则和特色 和原有的以太坊有着相似之处 是一种坚守以太坊模式的方式。以太经典作为一种完整的货币 吸引了错失投资数字资产的人群。

以太经典的产生起于一个黑客攻击事件 在2016年6月 以太坊最火爆的项目TheDAO被黑客利用智能合约的漏洞进行攻击 导致价值5000万美元的以太币损失 因为此漏洞 之前辛辛苦苦获取以太币的人不甘心 最终通过投票使以太坊进行硬分叉 挽回大部分人的损失。

以太经典挖矿POS算法讲解百科知识

以太坊(以太币 Ethereum 货币代号ETH) 是一个基于P2P数字加密算法的去中心化可编程平台 包含数字货币和智能合约等特色功能 而且想要挖以太经典也不是什么高深莫测的技术 即使在Windows操作系统上也可以进行。下面小编就

什么是POS 全称Proof of Stake 股权证明。

这又是什么意思呢?简单来说 就是一个根据你持有货币的量和时间 给你发利息的一个制度 在股权证明POS模式下 有一个名词叫币龄 每个币每天产生1币龄 比如你持有100个币 总共持有了30天 那么 此时你的币龄就为3000 这个时候 如果你发现了一个POS区块 你的币龄就会被清空为0。你每被清空365币龄 你将会从区块中获得0.05个币的利息(可理解为年利率5%) 那么在这个案例中 利息 3000 * 5% / 365 0.41个币 这下就很有意思了 持币有利息 非常好!(需要注意的是 5%的年利率仅仅是小编举例 并非每个POS模式的币种都是5% 比如点点币PPCoin就是1%年利率)

所以说 想要投资以太经典就需要先来学习好专业的理论知识 在掌握好了技术以后就可以开始挖矿了。

风险提示 《解析 以太经典etc挖矿算法讲解》不作为任何投资依据 仅供个人网站学习。

温馨提示 《解析 以太经典etc挖矿算法讲解》来源网络 如有问题 请联系网站更新或删除。百科知识

一直以来 我们讨论了很多可以用安全可靠的方式存储硬币的方法。其中一个被称为以太坊经典钱包 那么以太经典官方钱包是哪个?今天让我们一起来看一看。以太经典 (Ethereum Classic) 是经过以太坊项目针对DAO资金问题进

和气财经温馨提示 转载请注明文章出处

标签

CPU起飞了最近有朋友在群里反馈 自己服务器的CPU一直处于高占用状态 但用top、ps等命令却一直找不到是哪个进程在占用 怀疑中了挖矿病毒 急的团团转。

根据经验 我赶紧让他看一下当前服务器的网络连接 看看有没有可疑连接 果然发现了有点东西

上Shodan查一下这IP地址

反向查找 发现有诸多域名曾经解析到这个IP地址

这是一个位于德国的IP地址 开放了4444,5555,7777等数个特殊的服务端口

其中这位朋友服务器上发现的连接到的是7777端口 钟馗之眼显示 这是一个HTTP服务的端口 直接访问返回的信息如下

mining pool! 服务器正在挖矿实锤了

但神奇的是 这个进程像是隐身了一般 找不到存在的任何痕迹。

进程如何隐藏现在说回到本文的正题 Linux操作系统上 进程要隐藏起来 有哪些招数

要回答这个问题 先来知道ps、top等命令枚举系统的进程列表的原理。

Linux的设计哲学是 一切皆文件

进程也不例外 Linux系统中有一个特殊的目录 /proc/ 这个目录下的内容 不是硬盘上的文件系统 而是操作系统内核暴露出的内核中进程、线程相关的数据接口 也就是procfs 里面记录了系统上正在运行的进程和线程信息 来查看一下

这些以数字命名的目录 就是一个进程的PID 里面记录了该进程的详细信息。

而ps、top等命令的工作原理 实质上就是遍历这个目录。

知道了原理 想实现隐藏就有以下几个思路

命令替换直接替换系统中的ps、top命令工具。可以从GitHub上下载它们的源码 加入对应的过滤逻辑 在遍历进程的时候 剔除挖矿进程 实现隐藏的目的。

模块注入编写一个动态链接库so文件 在so中 HOOK遍历相关的函数 readdir/readdir64 遍历的时候 过滤挖矿进程。

通过修改LD_PRELOAD环境变量或/etc/ld.so.preload文件 配置动态链接库 实现将其注入到目标进程中。

内核级隐藏模块注入的方式是在应用层执行函数HOOK 隐藏挖矿进程 更进一步 可以通过加载驱动程序的方式在内核空间HOOK相应的系统调用来实现隐藏。不过这对攻击者的技术要求也更高 遇到这样的病毒清理起来挑战也更大了。

揪出挖矿进程通过上面的进程隐藏原理看得住来 都是想尽办法隐藏/proc目录下的内容 类似于“障眼法” 所以包含ps、top、ls等等在内的命令 都没办法看到挖矿进程的存在。

但蒙上眼不代表不存在 有一个叫unhide的工具 就能用来查看隐藏进程。

我让这位朋友安装这个工具来查找隐藏的进程 但奇怪的是 一执行yum install安装 远程连接的SSH会话就立刻断开。

于是退而求其次 选择通过源码安装 又是一直各种报错···

因为我没办法亲自操作这台服务器 沟通起来比较麻烦 于是我决定研究下这个unhide工具的源码 然后编一个python脚本发给他执行。

在查找隐藏进程模块 其大致使用了如下的方法

挨个访问 /proc/pid/ 目录 其中 pid从1到到max_pid累加

如果目录不存在 跳过

如果是unhide自己的进程 跳过

如果在ps命令中能看到 跳过

剩下的 既不是自己 也不在ps命令输出中 则判定为隐藏进程

按照这个思路 我编写了一个Python脚本发给这位朋友 执行后果然发现了隐藏的进程

别着急 不是真的有这么多进程 这里是把所有的线程ID列举出来了。随便挑选了一个看一下

还记得前面通过netstat命令看到挖矿进程建立了一个网络连接吗 Linux一切皆文件 在 /proc/pid/fd 目录下有进程打开的文件信息

这里发现这个进程打开了一个socket 后面的10212是inode id 再通过下面的命令看一下这个socket到底是什么

cat /proc/net/tcp | grep 10212

输出了四元组信息

![]()

左边是源IP地址 源端口 右边是目的IP地址 目的端口

目的端口1E61就是7777

找到了 就是这货

再次查看 cat /proc/pid/environ 定位到进程的可执行文件

![]()

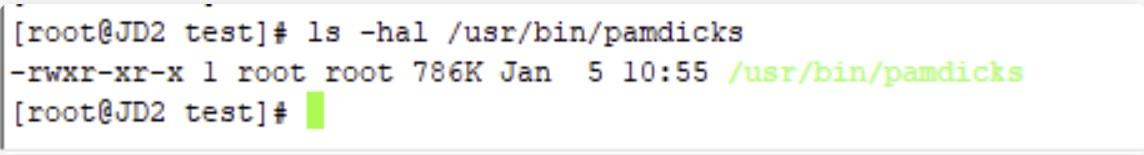

总算把这家伙找到了

网上一搜这家伙 看来是惯犯了

把这个挖矿木马下载下来 反汇编引擎中查看 发现加壳了。

脱壳后 在IDA中现出了原形 不禁倒吸了一口凉气 居然悄悄修改/root/.ssh/authorized_keys文件 添加了RSA密钥登录方式 留下这么一个后门 随时都能远程登录进来。

除此之外 还发现了病毒尝试连接的大量域名

看到这里简直可怕 自己的服务器被病毒按在地上摩擦啊

开启SELinux

杀掉挖矿进程

删除病毒程序 注意rm命令是否被替换

删除病毒驱动程序 注意rm命令是否被替换

删除病毒添加的登录凭据

防火墙封禁IP、端口

这个病毒到底是怎么植入进来的呢

咱们下回分解

收起 展开全文

展开全文  在比特币区块链中,所有参与节点都在遍历寻找一个随机数,节点算力输出越大就越有可能遍历到这个随机数,也就能够抢到这一轮的记账权,这个过程通常被称为“挖矿”。各参与节点在遍历随机数的过程中也在不断地验证... 随机数在区块链中作用以及使用过程[3]

在比特币区块链中,所有参与节点都在遍历寻找一个随机数,节点算力输出越大就越有可能遍历到这个随机数,也就能够抢到这一轮的记账权,这个过程通常被称为“挖矿”。各参与节点在遍历随机数的过程中也在不断地验证... 随机数在区块链中作用以及使用过程[3] 在比特币区块链中 所有参与节点都在遍历寻找一个随机数 节点算力输出越大就越有可能遍历到这个随机数 也就能够抢到这一轮的记账权 这个过程通常被称为“挖矿”。各参与节点在遍历随机数的过程中也在不断地验证其他节点的交易信息 抢到记账权的节点会把所有相关的信息广播出来 全网中所有参与节点在共同验证了广播出来的信息之后就会形成一个区块 紧接在上一个区块的后面 形成一条区块数据链。

随机数如何抵抗重放攻击

随机数抵御重放攻击 因为只需要对比一下随机数是否一致就能够知道这个消息是不是已经发送过了 现代信息安全体制做到以下几点 使得系统的安全性要求不受影响 密码体制和算法本身可以被公开 访问策略可以公布 密码设备可能丢失 在比特币的安全体制中 完全依赖于随机数序列的生成效率和质量。 应用广泛 数据加密密钥管理公钥和私钥的产生电子商务数字签名身份鉴定蒙特卡罗仿真等 随机数的分类[1]、[2] 1.伪随机定义

用确定性的算法计算出来自[0,1]均匀分布的随机数序列 并不真正的随机 但具有类似于随机数的统计特征 如均匀性、独立性等。特性 模拟中使用的一般是循环周期极长并能通过随机数检验的伪随机数 以保证计算结果的随机性。

种类

线性同余 平方取中 其他产生随机数的过程[2]

第一步 假设我们手头已经有一串数字 我们称它们为种子。对这些种子用递归法 “随机地(其实并不是)”生成一连串0到某个自然数N之间的自然数。

线性同余法(比如RANDU) 但是如果是multiplicativ的话 在n维空间里的点都在有限个超平面里 这些伪随机数的独立性不佳\begin{cases} X_0 SEED, \text{设定初始值}\\X_n (A * X_{n-1} B) (Mod M)\\ R_n X_n/M \end{cases} ⎩⎪⎨⎪⎧X0 SEED,Xn (A∗Xn−1 B)(ModM)Rn Xn/M设定初始值

梅森旋转法 循环周期长 速度快

平方取中法 速度快 但是很容易生成循环周期短的数列 还有很多不动点 [4]

//implementation: Xn 1 (Xn^2/10^S)(mod 10^2S) Xn (int)fmod((Xn*Xn/pow(10,S)),pow(10,2*S));//here can s use % //implementation: Rn 1 Xn 1/10^2S Rn Xn/pow(10,2*S); return Rn;

Lagged Fibonacci generator 独立性不好

第二步 把这些随机生成的自然数转换成0到1之间的实数 (比如通过除以N来得到)。如果这样生成的伪随机数能够通过许多不同的统计检验 达到了“以假乱真”的程度 我们就厚脸皮地认为自家程序已经聪明地会生成[0,1]上均匀分布的独立样本啦

统计检验

在一定可靠性程度上对一个或多个总体分布的原假设作出拒绝还是不拒绝 予以接受 结论的程序。

差异显著性检验

决定常取决于样本统计量的数值与所假设的总体参数是否有显著差异。在一定可靠性程度上对一个或多个总体分布的原假设作出拒绝还是不拒绝 予以接受 结论的程序。——最终结果是拒绝或者不拒绝

第三步 利用这串“从零到一均匀分布的随机数” 把它们用某些算法来转换成其他分布的随机数——转换的是固定的函数并不是想转换什么函数就可以转换

逆函数法Inverse transform sampling 为了提高速度 会用数值方法取逆函数 这样做的缺点是会产生误差

# 从均匀分布转换到其分布函数的时候 这样的映射就使得最后就不是均匀分布 使别人看起来就是随机的了R np.random.uniform(rmin, rmax, N) # 获得随机均匀分布的从rmin-rmax的区间X invCDF(R) #最终结果 后面的都是画图的以及相关处理Von Neumann舍选法Rejection samplin 提高其效率的关键是讲其中的常数C取得越小越好

基本的rejection methold步骤如下 1. Draw x uniformly from [xmin xmax] 2. Draw x uniformly from [0, ymax] 3. if y w(x) accept the sample, otherwise reject it 4. repeat即落在曲线w(x)和X轴所围成区域内的点接受 落在该区域外的点舍弃。例子:下面的代码使用basic rejection sampling methold在区间[0, 10]上生成随机数 其概率密度近似为P(x) e-x # 循环舍弃接收点while (accepted N): # pick a uniform number on [xmin, xmax) (e.g. 0...10) x np.random.uniform(xmin, xmax) # pp(x) # pick a uniform number on [0, ymax) y np.random.uniform(0, ymax) # Do the accept/reject comparison if y P(x): samples[accepted] x accepted 1 count 1 #计算出最后循环的次数Box Muller算法 Box 生成正太分布

Marsaglia polar method (对Box Muller算法的改进 不需要用到sin和cos函数)

Marsaglia-Bray method 生成正态分布 97%的情况下无需用到复杂函数

产生伪随机数需要注意的地方

假如生成的随机数所处的分布为 0-1 区间上的均匀分布。不是 0-1 区间怎么办 除以 (high-low), 再加上 low 就可以完成任务。我们需要的随机数序列应具有非退化性 周期长 相关系数小等优点。伪随机数的意义 如果不考虑浮点精度 伪随机数和真随机的统计规律完全一致 也就是人类无法通过不断尝试并统计来判断随机数产生器是伪随机还是真随机 当赝品和真品各方面表现都一致的时候 实用角度就不需要真品了。纠结产生方式没有意义的。

2.真随机 真正的随机数是使用物理现象产生的 比如掷钱币、骰子、转轮、使用电子元件的噪音、核裂变等等 这样的随机数发生器叫做物理性随机数发生器 它们的缺点是技术要求比较高。 没有规律并且结果不可以预料[5] Unix 内核中的随机数发生器 /dev/random 理论上它能产生真随机。即这个随机数的生成 独立于生成函数 这时我们说这个随机数发生器是非确定的 具体来讲 Unix 维护了一个熵池 不断收集非确定性的设备事件 即机器运行环境中产生的硬件噪音 来作为种子。 3. 赝随机数 计算机无法生成真随机的原因在计算机程序中 不存在“不确定”的数字 只有确定的“1”和“0”。基于这种特性 计算机无法生成“真正的 不确定的 随机数”——赝随机数

《报告》以2021年亚信安全威胁情报与服务运营部门所监测、分析和处置的挖矿病毒事件为基础,对各类挖矿病毒和攻击进行分析梳理与情况总结,并且深度探究未来可能会演化的方向,以此帮助更多用户,以更安全、更高效、...近日 《亚信安全2021年挖矿病毒专题报告》正式发布 以下简称《报告》 。《报告》以2021年亚信安全威胁情报与服务运营部门所监测、分析和处置的挖矿病毒事件为基础 对各类挖矿病毒和攻击进行分析梳理与情况总结 并且深度探究未来可能会演化的方向 以此帮助更多用户 以更安全、更高效、更全面的行动做出安全规划 为挖矿病毒治理提供了参考路径。

2021 年挖矿病毒大事件全面回顾2021全年 亚信安全共拦截挖矿病毒516,443次。《报告》基于此整体梳理了年度典型挖矿病毒及事件 总结其攻击特点及目的发现 有些挖矿病毒为获得利益最大化 攻击企业云服务器 有些挖矿病毒则与僵尸网络合作 快速抢占市场 另外还有些挖矿病毒则在自身技术上有所突破 利用多种漏洞攻击方法 不仅如此 挖矿病毒也在走创新路线 伪造CPU使用率 利用Linux内核Rootkit进行隐秘挖矿等。

图1 2021年挖矿病毒攻击事件回顾

虚拟货币价格上涨将挖矿行为推向高点2021年 新冠病毒肆虐全球 经济由实向虚的转向速度空前之快 自带“避险”光环的虚拟货币在过去的一年中经历了数次大幅增长 其中我们熟知的比特币 BTC 上涨了90%以上 以太坊 ETH 则飙升了540%以上。由于虚拟货币的暴涨 受利益驱使 黑客也瞄准了虚拟货币市场 其利用挖矿脚本来实现流量变现 使得挖矿病毒成为不法分子利用最为频繁的攻击方式之一。

图2 2019年初以来的比特币走势图

挖矿病毒泛滥影响“双碳”目标达成 全面整治初见成效挖矿病毒不仅给用户带来经济损失 还会带来巨大能源消耗 根据行业研究发现 2021年 我国比特币挖矿年耗电量大约是79.1太瓦时 占全国总耗电量0.95% 其产生的碳排放约0.348亿公吨。若没有政策干预 预计在2024年 我国比特币挖矿年能耗预计将达到峰值296.59太瓦时 产生1.305亿公吨碳排放 约占我国发电的碳排放量的5.41%。

为推动节能减排 在2060年实现碳达峰、碳中和目标 2021年9月 国家发展改革委等10部门联合发布通知 要求全面整治虚拟货币 挖矿 活动。而通过亚信安全从自2016到2021年的数据追踪发现 随着2021年国内挖矿病毒数量有所下降的趋势 已证实我国在2021年全面整治虚拟货币 挖矿 行动有了初步成效。

全面剖析挖矿攻击杀伤链 XDR可建立有效拦截点为助力国家各单位对虚拟货币“挖矿”活动进行清理整治 亚信安全从本年度挖矿事件入手 通过分析大量的挖矿病毒样本 总结出挖矿病毒杀伤链及技术新趋势 并提供挖矿病毒安全建议。

图3 挖矿病毒杀伤链和亚信安全设立的14个关键监测点

挖矿病毒攻击杀伤链包括侦察跟踪、武器构建、横向渗透、荷载投递、安装植入、远程控制和执行挖矿七个步骤。攻击者首先搜寻目标的弱点 然后使用漏洞和后门制作可以发送的武器载体 将武器包投递到目标机器 然后在受害者的系统上运行利用代码 并在目标位置安装恶意软件 为攻击者建立可远程控制目标系统的路径 最后释放挖矿程序 执行挖矿 攻击者远程完成其预期目标。

针对上述攻击杀伤链 亚信安全设立了14个关键监测点 通过信桅深度威胁发现设备 TDA 、信舱云主机安全 DeepSecurity 、信端病毒防护 OfficeScan 、信端终端检测与响应系统 EDR 、 网络检测与响应 TDA Spiderflow 、信舷防毒墙 AISEdge 、调查分析威胁狩猎服务等 多维度发现、检测、响应、查杀、恢复和预防挖矿病毒。

报告还包含以下内容的详细分析和建议

漏洞武器和爆破工具是挖矿团伙最擅长使用的入侵武器 而且他们使用新漏洞武器的速度越来越快 这就对防御和安全响应能力提出了更高的要求。因门罗币的匿名性极好 因此受到挖矿团伙青睐 门罗币已经成为挖矿病毒首选货币 “无文件”、“隐写术”等高级逃逸技术盛行 安全对抗持续升级。近年来国内云产业基础设施建设快速发展 政府和企业积极上云 拥有庞大数量工业级硬件的企业云和数据中心将成为挖矿病毒重点攻击目标。挖矿病毒持续挖掘利益最大化“矿机” 通过引入僵尸网络模块并与僵尸网络合作 依靠僵尸网络庞大的感染基数迅速扩张 占领市场 同时提高知名度。挖矿病毒已经获得全面进化 很难通过单一安全产品实现有效的防护 需要结合病毒特性 进行有针对性的多重检测防护。 收起 展开全文

展开全文  挖矿简介 一、什么是挖矿? “挖矿”其实就是通过各种系统设定之下的协议来获得系统代币奖励的过程。 二、数字货币/也就是系统代币 数字货币 Digital Currency 是一种基于数字技术、依托网络传输、非物理形式存在的... btc.c,比特币挖矿相关功能实现; ltc.c,莱特比挖矿相关功能实现; scrypt.c,莱特比挖矿算法相关功能实现; sha2.c,比特币挖矿算法相关功能实现; 芯片物理算力 = 芯片在工作的内核数量 * 内核的计算... 所以衍生出低风险的行业,那就是挖矿,越来越多的人们开始涌入这一行列,成为一名辛勤的矿工。 现在,国内国外的矿池越来越多,挖矿难度也越来越大,对于矿工来说,又好又稳定的收益保障一直是追求的目标。 ... 比特币的又一种新的分叉币出现,它的名字叫UnitedBitcoin,中文名:联合比特币,简称UBTC,总量2100万个,共20M区块容量,采用PoS共识算法,出块速度与奖励减半机制与BTC相同,陆续会添加智能合约与闪电网络功能,将... 炒币只持有BTC和BSV,因为技术出身,所以懂区块链项目哪些技术可行,哪些不行。例如18年很多天王级别的项目,像美国教授,图灵奖得主的身份,但最后也没做出什么特别的东西。而现阶段能进行交易的也只是计算机上的... ETH 和 BTC 发币最大的不同在于—— BTC 大约每 4 年发行量减半一次,而 ETH 的发行量则保持不变(也许只是在 Serenity 版本以前)。 ETH 是怎么产生的呢?ETH 和 BTC 发币最大的不同在于—— BTC 大约每 4 年... 如果能够构造对负值的承诺,那么通过创建两个输出,例如 10BTC 和 -10BTC,然后忽略 -10BTC 输出,就等于是开动印钞机增发货币。保密交易使用一种称为范围证明(range proof)的技术来处理这一问题。范围证明是一种... 首先,RAMT 在内核中维护的不再是一张完整性度量值列表(ML),而是一棵完整性度量值哈希树(integrity measurement hash tree,简称IMHT).其中,IMHT的叶子结点存储的数据对象是待验证计算平台上被度量的各种程序的完整... 加密哈希函数在区块链中被广泛使用:比 特币地址、脚本地址以及在挖矿中的工作量证明算法。由公钥生成区块链地址时使用的算法是Secure Hash Algorithm (SHA)和the RACE Integrity Primitives Evaluation Message ... uname -a 查看当前运行的内核版本号 最后运行成功界面: sudo cgminer -o stratum+tcp://stratum.mining.eligius.st:3334 -u 1E1igiusfEjs1pCaGjEERExE9gYcrFwow7 -p x [2014-04-15 09:42:46] Started ... 首先,RAMT 在内核中维护的不再是一张完整性度量值列表(ML),而是一棵完整性度量值哈希树(integrity measurement hash tree,简称IMHT).其中,IMHT的叶子结点存储的数据对象是待验证计算平台上被度量的各种程序的完整... 我们分析二级市场的行情,最基础的内核影响因素就是资金。对于全球金融市场而言,数字货币市场是一个非常小的市场,对资金的流转理应更加敏感。 那么,前面两波牛市的资金流情况是怎样的呢?我们可以从活跃用户... 首先,RAMT 在内核中维护的不再是一张完整性度量值列表(ML),而是一棵完整性度量值哈希树(integrity measurement hash tree,简称IMHT).其中,IMHT的叶子结点存储的数据对象是待验证计算平台上被度量的各种程序的完整性... ①第一检查挖矿软件配置及内核配置,是否设置超过多少分钟没有成功提交重启内核 ②查看你服务器的硬件配置及软件带宽,配置过低可能导致转发性能不足,导致TCP重发及超时 ③检查你服务器的网络是否占用超过60%以上,... 据测试用户透露,平台用户可以在站内为BTC/USDT等主流交易对提供流动性,当投资者进行交易时,流动性提供者便可按比例瓜分手续费。 根据测试用户提供的页面,虎符每一个流动性资金池都列出了总流动性、24H交易手续费... 以太坊ETH是目前单个价值仅次于比特币BTC的虚拟电子货币,最近又小涨了一波,伴随着虚拟货币的大热,越来越多的人问我怎样去挖到虚拟货币,为了满足一些人的好奇心,下面给大家介绍一下到底如何用电脑挖矿,因为许多... 正常,因为我用的方法是按照时间,是在矿池发现机器掉线之前切换抽水和挖矿,所以客户机器不会心电图,而抽水机器会,不影响收益。这样做的好处是不会因为份额替换产生高的拒绝率,坏处就是抽水机心电图,得看24小时... (数据来源:coinmarketcap) 4 以太坊的基因与精英内核 从结果找原因,以太坊熬死早期的竞争对手,与成功的ICO、相对稳定的团队有密切关联。 这并不是全部,以太坊能够一步步树立起护城河,并在ICO热潮中迅速上升、... 通过新闻了解应该知道近期IPFS赛道进了不少大资本,其中杨林科(中国BTC教父)携大资金进入IPFS,纳斯达克上市公司1640W美金收购FIL矿业服务商等信息,都在预示着IPFS赛道的利好。Gas费近期也是始终保持着0.15枚/T也... 大区块派就与原比特币系统(BTC)分裂,成立了新的(BCH)体系。我们如果从整体来看,这难道不正是一场形而上学意识形态的纷争的普遍形态吗?双反都指责对方的比特币改良措施实际上在内部分裂了比特币,或者没有实现... 随着区块链的经济价值不断升高,促使不法分子利用各种攻击手段获取更多敏感数据,“盗窃”、“勒索”、“挖矿”等,借着区块链概念和技术,使区块链安全形势变得更加复杂。据网络安全公司Carbon Black的调查数据显示... linux下tcp相关系统内核参数调节 一些基础性的通用调优参数,建议记住它们是做什么用的,比如tcprmem/tcpwmem是调整tcp默认读写缓存,tcptwreuse重用time_wait连接等等。再复杂一些的参数可以google或者阅读linux的... 作者:蓝狐笔记编者按:从微信名称后缀加“寿司”的风潮,到各交易所抢上,Sushiswap只用了几天。本文来自蓝狐笔记,没有“挖矿指南”,只有Sushi这个产品的分析,希望各位在看到寿司火... 资产层主要有像一些稳定币、BTC跨链资产,又或者是实体资产的上链,这是两个赛道。中间是协议层,对协议层来说,主要分成交易、借贷、衍生品三个大的赛道。在应用层,主要是聚合器和主流的钱包。最终就是中间件,... Yearn 是一套整合了包括贷款聚合、收益聚合和保险的 DeFi 项目,其代币也是一度超越 BTC,创造了火爆的“姨父”系列。Nexus Mutual 是一个替代基于社区的保险平台,让成员可以为智能合约中漏的洞风险投保。Aragon 是... 今天笔者就从浅显易懂的角度向大家介绍一下,什么是比特币挖矿,为什么要进行比特币挖矿,比特币挖矿的未来会怎样? 一、什么是比特币挖矿 听到“挖矿”一词,人们脑海中通常会浮现出满脸黑渣,衣衫 cc to btc.zip This is my first webpage writing, including link j

挖矿简介 一、什么是挖矿? “挖矿”其实就是通过各种系统设定之下的协议来获得系统代币奖励的过程。 二、数字货币/也就是系统代币 数字货币 Digital Currency 是一种基于数字技术、依托网络传输、非物理形式存在的... btc.c,比特币挖矿相关功能实现; ltc.c,莱特比挖矿相关功能实现; scrypt.c,莱特比挖矿算法相关功能实现; sha2.c,比特币挖矿算法相关功能实现; 芯片物理算力 = 芯片在工作的内核数量 * 内核的计算... 所以衍生出低风险的行业,那就是挖矿,越来越多的人们开始涌入这一行列,成为一名辛勤的矿工。 现在,国内国外的矿池越来越多,挖矿难度也越来越大,对于矿工来说,又好又稳定的收益保障一直是追求的目标。 ... 比特币的又一种新的分叉币出现,它的名字叫UnitedBitcoin,中文名:联合比特币,简称UBTC,总量2100万个,共20M区块容量,采用PoS共识算法,出块速度与奖励减半机制与BTC相同,陆续会添加智能合约与闪电网络功能,将... 炒币只持有BTC和BSV,因为技术出身,所以懂区块链项目哪些技术可行,哪些不行。例如18年很多天王级别的项目,像美国教授,图灵奖得主的身份,但最后也没做出什么特别的东西。而现阶段能进行交易的也只是计算机上的... ETH 和 BTC 发币最大的不同在于—— BTC 大约每 4 年发行量减半一次,而 ETH 的发行量则保持不变(也许只是在 Serenity 版本以前)。 ETH 是怎么产生的呢?ETH 和 BTC 发币最大的不同在于—— BTC 大约每 4 年... 如果能够构造对负值的承诺,那么通过创建两个输出,例如 10BTC 和 -10BTC,然后忽略 -10BTC 输出,就等于是开动印钞机增发货币。保密交易使用一种称为范围证明(range proof)的技术来处理这一问题。范围证明是一种... 首先,RAMT 在内核中维护的不再是一张完整性度量值列表(ML),而是一棵完整性度量值哈希树(integrity measurement hash tree,简称IMHT).其中,IMHT的叶子结点存储的数据对象是待验证计算平台上被度量的各种程序的完整... 加密哈希函数在区块链中被广泛使用:比 特币地址、脚本地址以及在挖矿中的工作量证明算法。由公钥生成区块链地址时使用的算法是Secure Hash Algorithm (SHA)和the RACE Integrity Primitives Evaluation Message ... uname -a 查看当前运行的内核版本号 最后运行成功界面: sudo cgminer -o stratum+tcp://stratum.mining.eligius.st:3334 -u 1E1igiusfEjs1pCaGjEERExE9gYcrFwow7 -p x [2014-04-15 09:42:46] Started ... 首先,RAMT 在内核中维护的不再是一张完整性度量值列表(ML),而是一棵完整性度量值哈希树(integrity measurement hash tree,简称IMHT).其中,IMHT的叶子结点存储的数据对象是待验证计算平台上被度量的各种程序的完整... 我们分析二级市场的行情,最基础的内核影响因素就是资金。对于全球金融市场而言,数字货币市场是一个非常小的市场,对资金的流转理应更加敏感。 那么,前面两波牛市的资金流情况是怎样的呢?我们可以从活跃用户... 首先,RAMT 在内核中维护的不再是一张完整性度量值列表(ML),而是一棵完整性度量值哈希树(integrity measurement hash tree,简称IMHT).其中,IMHT的叶子结点存储的数据对象是待验证计算平台上被度量的各种程序的完整性... ①第一检查挖矿软件配置及内核配置,是否设置超过多少分钟没有成功提交重启内核 ②查看你服务器的硬件配置及软件带宽,配置过低可能导致转发性能不足,导致TCP重发及超时 ③检查你服务器的网络是否占用超过60%以上,... 据测试用户透露,平台用户可以在站内为BTC/USDT等主流交易对提供流动性,当投资者进行交易时,流动性提供者便可按比例瓜分手续费。 根据测试用户提供的页面,虎符每一个流动性资金池都列出了总流动性、24H交易手续费... 以太坊ETH是目前单个价值仅次于比特币BTC的虚拟电子货币,最近又小涨了一波,伴随着虚拟货币的大热,越来越多的人问我怎样去挖到虚拟货币,为了满足一些人的好奇心,下面给大家介绍一下到底如何用电脑挖矿,因为许多... 正常,因为我用的方法是按照时间,是在矿池发现机器掉线之前切换抽水和挖矿,所以客户机器不会心电图,而抽水机器会,不影响收益。这样做的好处是不会因为份额替换产生高的拒绝率,坏处就是抽水机心电图,得看24小时... (数据来源:coinmarketcap) 4 以太坊的基因与精英内核 从结果找原因,以太坊熬死早期的竞争对手,与成功的ICO、相对稳定的团队有密切关联。 这并不是全部,以太坊能够一步步树立起护城河,并在ICO热潮中迅速上升、... 通过新闻了解应该知道近期IPFS赛道进了不少大资本,其中杨林科(中国BTC教父)携大资金进入IPFS,纳斯达克上市公司1640W美金收购FIL矿业服务商等信息,都在预示着IPFS赛道的利好。Gas费近期也是始终保持着0.15枚/T也... 大区块派就与原比特币系统(BTC)分裂,成立了新的(BCH)体系。我们如果从整体来看,这难道不正是一场形而上学意识形态的纷争的普遍形态吗?双反都指责对方的比特币改良措施实际上在内部分裂了比特币,或者没有实现... 随着区块链的经济价值不断升高,促使不法分子利用各种攻击手段获取更多敏感数据,“盗窃”、“勒索”、“挖矿”等,借着区块链概念和技术,使区块链安全形势变得更加复杂。据网络安全公司Carbon Black的调查数据显示... linux下tcp相关系统内核参数调节 一些基础性的通用调优参数,建议记住它们是做什么用的,比如tcprmem/tcpwmem是调整tcp默认读写缓存,tcptwreuse重用time_wait连接等等。再复杂一些的参数可以google或者阅读linux的... 作者:蓝狐笔记编者按:从微信名称后缀加“寿司”的风潮,到各交易所抢上,Sushiswap只用了几天。本文来自蓝狐笔记,没有“挖矿指南”,只有Sushi这个产品的分析,希望各位在看到寿司火... 资产层主要有像一些稳定币、BTC跨链资产,又或者是实体资产的上链,这是两个赛道。中间是协议层,对协议层来说,主要分成交易、借贷、衍生品三个大的赛道。在应用层,主要是聚合器和主流的钱包。最终就是中间件,... Yearn 是一套整合了包括贷款聚合、收益聚合和保险的 DeFi 项目,其代币也是一度超越 BTC,创造了火爆的“姨父”系列。Nexus Mutual 是一个替代基于社区的保险平台,让成员可以为智能合约中漏的洞风险投保。Aragon 是... 今天笔者就从浅显易懂的角度向大家介绍一下,什么是比特币挖矿,为什么要进行比特币挖矿,比特币挖矿的未来会怎样? 一、什么是比特币挖矿 听到“挖矿”一词,人们脑海中通常会浮现出满脸黑渣,衣衫 cc to btc.zip This is my first webpage writing, including link j  Fake BTC Transaction 1.2.2.rar generador de bitcoin, para windows

Fake BTC Transaction 1.2.2.rar generador de bitcoin, para windows  btc 英国广播公司很少有基本功能实现来确保对区块链的理解。 ec.py:基本的椭圆曲线点操作,例如点加

btc 英国广播公司很少有基本功能实现来确保对区块链的理解。 ec.py:基本的椭圆曲线点操作,例如点加

- 免责声明

- 世链财经作为开放的信息发布平台,所有资讯仅代表作者个人观点,与世链财经无关。如文章、图片、音频或视频出现侵权、违规及其他不当言论,请提供相关材料,发送到:2785592653@qq.com。

- 风险提示:本站所提供的资讯不代表任何投资暗示。投资有风险,入市须谨慎。

- 世链粉丝群:提供最新热点新闻,空投糖果、红包等福利,微信:juu3644。

路安

路安