《大数据时代的隐形斗篷:解密同态加密推荐系统的魔力》

作者:Elma

编辑:彩云

引言:同态加密技术如同一件数字世界的隐形斗篷,悄然登场。它承诺了一个看似不可能的未来:在不泄露原始数据的情况下进行复杂的数据分析和计算。本文将带您深入探讨同态加密在推荐系统中的应用,揭示这项技术如何在大数据时代为我们的隐私保驾护航。

1、推荐系统的隐私困境

a)用户数据泄露事件回顾及其影响

历史上,发现过很多重大的个人信息泄露事件,根据Bleeping Computer报道,2023年初,百事可乐装瓶风险投资有限责任公司遭受网络攻击,攻击者通过安装信息窃取恶意软件,从公司IT系统中窃取了大量敏感数据。更令人担忧的是,这次攻击在发生后近一个月才被发现,充分暴露了企业在网络安全方面的脆弱性。

不仅是企业,就连政府机构也难以幸免。2023年2月,美国国防部一台存储了3TB内部军事电子邮件的服务器在线暴露长达两周。这台服务器托管在微软的Azure政府云上,原本应该是与其他商业客户物理隔离的安全环境。泄露的数据中包含了与美国特种作战司令部相关的敏感信息,这个机构负责执行美国的特殊军事行动。

图片来源:Blockworks

在数字时代,即使是大型企业和政府机构也难以完全保障数据安全。随着数据在现代社会中扮演越来越重要的角色,这种安全漏洞可能带来的潜在风险也愈发严重。

b)隐私保护与个性化推荐的矛盾

个性化推荐系统已成为用户体验的核心组成部分,这种便利性与用户隐私之间存在着一个难以调和的矛盾。一方面,用户渴望获得精准的、符合个人喜好的推荐,这要求系统对用户有深入的了解。另一方面,为了获得这种个性化服务,用户不得不向系统提供大量个人信息,这无疑增加了隐私泄露的风险。最终,可能需要在用户、企业和监管机构之间达成一个新的平衡。

2、揭秘同态加密:数据的隐形衣

在这种背景下,同态加密技术为我们提供了一个全新的思路。区块链的去中心化特性,结合同态加密等先进的密码学技术,有可能彻底改变个人数据的收集、存储和使用方式。

例如,一个基于区块链的推荐系统可能是这样运作的:用户的个人数据被加密存储在区块链上,只有用户自己拥有解密密钥。推荐算法在加密数据上运行,生成加密的推荐结果。这些结果只有在用户授权的情况下才能被解密和使用。这种方式既保证了推荐的准确性,又最大限度地保护了用户隐私。更进一步,智能合约可以被用来自动执行数据使用的规则和限制,确保企业只能在用户明确同意的范围内使用数据。这不仅增加了透明度,也赋予了用户更多对自己数据的控制权。

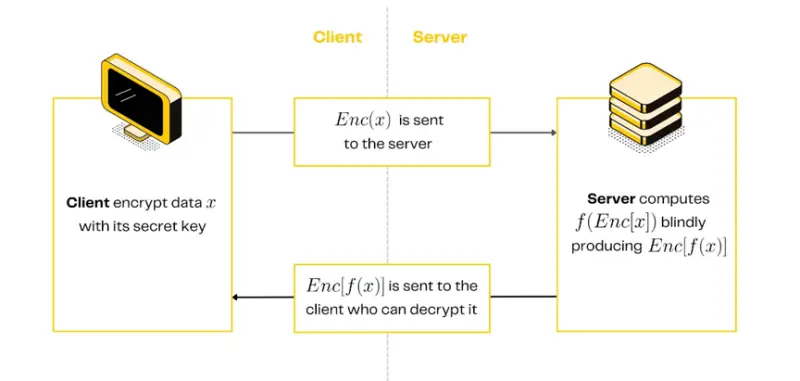

图片来源:zama.ai

a) 什么是同态加密?通俗解释

同态加密 (HE) 是一种无需解密即可处理数据的技术。它可用于在公共、无需许可的区块链上创建私人智能合约,只有特定用户才能看到交易数据和合约状态。虽然 FHE 过去速度太慢而无法实用,但最近的突破将在未来几年内实现这一目标。

举个例子说明一下。假设现在两个好朋友Peter和Julie是两个朋友,他们都喜欢收集稀有邮票。某一天,Peter想知道她和Julie的邮票收藏中有哪些是相同的,但又不想完全暴露自己的收藏。

传统方式:

Peter把自己的邮票目录给Julie看。Julie翻阅Peter的目录,一边对照自己的收藏。每当他发现两人都有的邮票,就把它记在一张新的清单上。最后,Julie把这张相同邮票的清单给Peter。这样Peter就知道了他们共同拥有的邮票,但同时Julie也看到了Peter的整个收藏目录。

隐私保护方式:

现在想象有一个神奇的机器。Peter和Julie各自把自己的邮票目录输入到机器里。机器会神奇地比较两份目录,然后只向Peter展示共同的邮票。在这个过程中,Julie看不到Peter的目录,Peter也看不到Julie的目录。Julie甚至不知道最后的结果是什么,除非Peter主动告诉他。

这就是同态加密在区块链世界中的应用。它让我们能在公开的平台上进行私密的交易和操作,既保护了隐私,又保留了区块链的透明度和安全性。虽然这项技术之前因为速度问题难以实际应用,但随着最近的技术突破,它有望在未来几年内成为现实,为我们的数字生活带来更多的隐私保护和创新可能。

b)同态加密的魔力:在加密状态下进行计算

同态加密的核心原理是:对加密数据进行的运算,等同于对原始数据进行相同运算后再加密的结果。这意味着我们可以在不知道原始数据内容的情况下,对加密数据进行有意义的计算和分析。

同态加密的主要类型包括:

● 部分同态加密(Partially Homomorphic Encryption, PHE):

只支持一种运算,如加法或乘法。

例如:RSA加密支持乘法同态,Paillier加密支持加法同态。

●某种同态加密(Somewhat Homomorphic Encryption, SHE):

支持有限次数的加法和乘法运算。

例如:早期的Gentry方案。

● 全同态加密(Fully Homomorphic Encryption, FHE):

支持任意次数的加法和乘法运算,理论上可以进行任何计算。

例如:改进后的Gentry方案,IBM的HElib库。

● 准同态加密(Leveled Homomorphic Encryption):

介于SHE和FHE之间,支持预定义深度的电路计算。

技术实现:

● 格密码学(Lattice-based Cryptography):

许多现代FHE方案基于格密码学,如Gentry的原始方案和后续改进。

这些方案通常基于Ring-LWE(环上学习误差)问题。

● 整数基方案:

一些方案直接在整数上工作,如van Dijk等人提出的方案。

● 近似数学(Approximate Math):

CKKS方案允许对近似数进行同态计算,适用于机器学习等应用。

● 基于学习(Learning-based):

一些方案结合机器学习技术,如基于神经网络的同态加密。

当然,也有实际用例,如安全多方计算多个参与方可以共同计算一个函数,而不泄露各自的输入。再如隐私保护机器学习,在加密数据上训练和运行机器学习模型,保护数据隐私。

尽管同态加密技术非常强大,但它也面临一些挑战,主要是计算效率问题。全同态加密的计算开销仍然很大,这限制了其在某些实时应用中的使用。然而,随着研究的不断深入和硬件的进步,这些限制正在逐步被克服。

图片来源:tvdn

c)与传统加密方法的对比

同态加密(HE)与零知识证明(ZKP)都是当前密码学领域中备受关注的隐私保护技术,但它们在应用方式和特性上存在显著差异,有几个主要区别:

1) 同态加密允许在加密数据上直接进行计算,而零知识证明则能够在不泄露具体信息的情况下证明某个陈述的正确性。在数据可用性方面,同态加密通常将加密后的数据保存在区块链上,这使得数据始终可被访问和处理。相比之下,零知识证明可能将原始数据保留在链下,只在链上提供验证结果。

2) 同态加密的一个显著优势是其优秀的可组合性: 一旦数据被加密并放置在链上,由于其同态特性,它可以被轻松地整合到其他应用程序中进行进一步的计算和处理。这种特性在构建复杂的隐私保护应用时尤为重要。而零知识证明在这方面的灵活性相对较低,难以直接将一个证明的结果用于另一个证明过程。然而,这两种技术并非相互排斥,相反,它们经常被结合使用以发挥各自的优势。

随着区块链和隐私计算技术的不断发展,我们可以预见,同态加密和零知识证明将在未来的隐私保护应用中扮演越来越重要的角色,它们的结合使用将为构建更安全、更隐私的去中心化系统提供强大的技术支持。

结语

在这个数据驱动的时代,我们正站在一个关键的十字路口。同态加密技术犹如一件数字世界的隐形斗篷,为我们在享受大数据带来便利的同时,提供了强有力的隐私保护。它让我们得以在加密的迷雾中进行计算,在保护个人隐私的同时,不失数据分析的精度和价值。

然而,精度与隐私的平衡是一门精妙的艺术。同态加密推荐系统的魔力不仅在于其技术创新,更在于它试图在个性化服务和隐私保护之间寻找一个微妙的平衡点。但我们也必须认识到,这种平衡并非易事。没有免费的午餐,技术的进步总是伴随着挑战和权衡。同态加密虽然强大,但其计算开销仍然较大,这可能会影响系统的响应速度和效率。此外,如何确保加密数据的安全性,如何防范潜在的攻击,这些都是我们需要持续关注和解决的问题。

展望未来,我们期待看到更多创新技术的出现,它们将继续推动隐私保护和数据利用之间的平衡。也许有一天,我们将能够构建一个真正的数字乌托邦,在那里,每个人都能自由地分享和使用数据,而不必担心自己的隐私被侵犯。

- 免责声明

- 世链财经作为开放的信息发布平台,所有资讯仅代表作者个人观点,与世链财经无关。如文章、图片、音频或视频出现侵权、违规及其他不当言论,请提供相关材料,发送到:2785592653@qq.com。

- 风险提示:本站所提供的资讯不代表任何投资暗示。投资有风险,入市须谨慎。

- 世链粉丝群:提供最新热点新闻,空投糖果、红包等福利,微信:juu3644。

Elma

Elma